Audit de cybersécurité en PME : risques, définitions, types et perspectives

Audit de cybersécurité en PME À l’heure où les TPE et PME sont de plus en plus connectées, leur exposition aux risques numériques s’est sensiblement

Protégez vos données sensibles : conformité, NIS2, RGPD, des solutions pour les PME ?

Partie 2 : Comment certaines entreprises ont sécurisé leurs accès distants sans tout bouleverser

Le VPN a longtemps été la réponse évidente à la question du télétravail sécurisé.

Mais depuis quelques années, les retours du terrain sont clairs :

✔️ Ça fonctionne… jusqu’à ce que ça ne fonctionne plus.

✔️ Ça sécurise… mais pas toujours de bout en bout.

✔️ Et surtout : ça complexifie la vie des utilisateurs et des administrateurs.

Alors, que faire concrètement en 2025 pour sécuriser les accès distants, sans alourdir l’expérience utilisateur ni multiplier les outils ?

C’est ce que nous allons explorer ensemble.

Depuis 2020, les usages ont explosé :

3 utilisateurs sur 5 sont hybrides (mi-télétravail, mi-présentiel)

De plus en plus d’applications sont dans le cloud

Les équipes se connectent depuis des lieux, des appareils et des réseaux très hétérogènes

Dans ce contexte, les VPN ont montré leurs limites :

Difficultés de gestion (déploiement, maintenance, authentification, split tunneling…)

Manque de visibilité sur les usages réels

Aucune granularité sur les permissions d’accès (on ouvre tout ou rien)

Risques en cas de compromission du poste client

Quand on discute avec des DSI de PME ou d’ETI, les besoins sont rarement “plus de sécurité coûte que coûte”.

Ils veulent surtout :

Un accès simple et fluide pour les équipes

Moins de points de friction au quotidien

Une sécurité qui s’adapte aux réalités du terrain

Un niveau de contrôle centralisé et lisible

Et surtout, moins de dispersion des outils

C’est là qu’intervient une approche plus moderne : le SASE.

Le SASE (prononcez sassi) signifie Secure Access Service Edge. C’est un modèle, pas un outil unique.

Son principe : rapprocher les politiques de sécurité du point d’accès utilisateur, même à distance.

Et surtout : ne plus forcer tout le trafic à transiter par un VPN ou par le siège.

Un bon SASE permet de :

Authentifier l’utilisateur de manière adaptative (MFA, posture device, etc.)

Contrôler les accès à chaque application ou ressource

Surveiller les comportements anormaux en temps réel

Appliquer les politiques de sécurité où que soit l’utilisateur

Chez Pérenne’IT, nous avons accompagné plusieurs structures ( sur des projets de sécurisation d’accès distants.

Et pour certaines, la solution FortiSASE a été retenue.

Pourquoi ?

Parce qu’elles utilisaient déjà Fortinet

Parce que la console d’administration est familière

Et parce que la solution répondait à un vrai besoin d’unification

🟢 Un seul agent pour sécuriser l’accès distant, le web, et les ressources internes

🟢 Un accès granularisé : l’utilisateur accède uniquement à ce dont il a besoin

🟢 Des logs unifiés : visibilité complète sur les accès, les comportements, les anomalies

🟢 Une mise en place par phases, sans tout basculer du jour au lendemain

💬 Avant :

“J’ai besoin du VPN pour accéder à mes fichiers, mais ça ne marche pas à l’hôtel.”

“J’ai oublié de le lancer, et je n’ai pas pu me connecter au SI.”

“C’est lent quand on est plusieurs à l’utiliser.”

✅ Après :

“J’ouvre mon PC, je m’identifie, je bosse.”

“La politique de sécurité s’applique automatiquement selon mon profil.”

“Je n’ai plus à penser à comment je me connecte, juste à ce que j’ai à faire.”

Si vous vous posez des questions sur l’après-VPN, voici quelques pistes simples :

Cartographiez vos accès actuels

Qui se connecte à quoi, depuis où, avec quel outil ?

Mesurez la satisfaction utilisateur

Le VPN est-il un frein, un risque, une habitude ?

Testez en conditions réelles

Les solutions SASE s’intègrent souvent par phases. Inutile de migrer tout en une fois.

Posez-vous la bonne question :

“Et si demain, mes équipes travaillaient uniquement depuis l’extérieur… serait-ce viable, sécurisé, fluide ?”

Le VPN ne va pas disparaître demain.

Mais il ne peut plus être la seule réponse.

Les usages changent. La menace évolue.

Et il existe des solutions plus adaptables, plus lisibles, plus sûres.

👉 Le SASE en est une. FortiSASE est un bon exemple parmi d’autres.

Et les projets de transformation d’accès distants peuvent se faire de manière progressive, réaliste, sans tout casser.

Vous avez des questions ? Envie d’échanger ?

L’équipe Pérenne’IT est à votre écoute

Audit de cybersécurité en PME À l’heure où les TPE et PME sont de plus en plus connectées, leur exposition aux risques numériques s’est sensiblement

3 signaux faibles qu’un SOC détecte rapidement Les équipes IT des PME et TPE font face à un défi constant : protéger les systèmes d’information

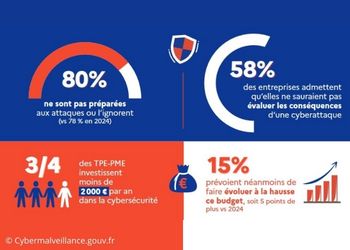

Cybersécurité des TPE-PME : des progrès, mais encore des failles. Les TPE et PME françaises sont aujourd’hui plus conscientes des risques numériques, mais cette prise de conscience

S’appuyant sur son expertise sécurité, Pérenne’IT accompagne depuis 2004, en Ile-de-France et dans toute la France, les PME dans le déploiement, la sécurisation et l’infogérance de leurs systèmes informatiques.

Profitez du savoir-faire d’une équipe polyvalente et réactive, afin d’auditer votre sécurité, migrer vers Microsoft 365 ou Azure, sécuriser votre système d’information, externaliser la gestion de votre informatique ou solliciter une prestation à la carte.

Perenne'IT

derniers articles