- Écrit par Franck Bouvattier

- , le

Oubliez vos mots de passe : l’authentification nouvelle génération

Si dans le domaine informatique le mot de passe semble l’outil le plus répandu pour vérifier l’identité d’un utilisateur, de nouvelles technologies pourraient bien le reléguer au rang d’antiquité. En effet, malgré sa longue utilisation, le mot de passe présente des faiblesses considérables. Il est souvent trop simple à deviner, particulièrement lorsque les utilisateurs choisissent des mots de passe évidents ou réutilisent les mêmes pour plusieurs comptes. De plus, la gestion des mots de passe complexes, avec des caractères spéciaux, des chiffres et des majuscules, peut devenir fastidieuse, entraînant des comportements risqués, comme l’utilisation de mots de passe faibles ou leur stockage dans des endroits non sécurisés.

Face à ces limitations, de nouvelles technologies d’authentification sont en train de prendre le devant de la scène. Parmi elles, la biométrie est l’une des plus prometteuses. L’authentification par empreinte digitale, reconnaissance faciale ou iris, par exemple, offre une méthode plus sécurisée et plus pratique. En l’absence de mot de passe à retenir, l’utilisateur peut se connecter rapidement en utilisant une caractéristique physique unique. De plus, la biométrie est beaucoup plus difficile à falsifier ou à pirater comparée aux mots de passe traditionnels.

Les tokens de sécurité et la double authentification sont également des solutions qui renforcent la sécurité en ajoutant une couche supplémentaire d’identification, rendant l’accès aux informations beaucoup plus sécurisé. Enfin, les technologies de cryptographie avancée et la vérité numérique (comme la vérification via des dispositifs physiques ou des clés USB sécurisées) sont en train de révolutionner la manière dont les utilisateurs interagissent avec leurs comptes. Ces évolutions technologiques montrent qu’il est possible d’envisager un futur sans mot de passe, où la sécurité et la simplicité seraient parfaitement équilibrées.

Il était une fois… le premier mot de passe informatique

Dans les années 60 avec le développement de l’informatique en réseau, le MIT implémente ce qui semble la première utilisation connue des mots de passe dans un système informatique. Bien que peu fiable (il était possible par exemple d’imprimer la liste des mots de passe), les utilisateurs pouvaient en théorie protéger leurs fichiers personnels.

Pas de mots de passe sans politiques

Aujourd’hui, l’utilisation d’un mot de passe ne peut plus s’envisager sans une série de règles et d’outils :

- Principes de renouvellement régulier

- Principes de complexité (longueur, caractères spéciaux…)

- Principes d’attribution sécurisée (liens temporaires, modification à la première connexion)

- Principes de réattribution (« Mot de passe oublié ? »)

La gestion de ces politiques nécessite donc une implication importante et récurrente des équipes informatiques, tout en entraînant parfois une frustration des utilisateurs (accès verrouillé, mot de passe trop complexe à retenir…).

Le principe même du mot de passe est par nature peu sécurisé car il repose sur un principe clé : il ne doit jamais être divulgué. Que ce soit par de mauvaises pratiques (post-it sur l’écran), des services vulnérables (base de données de sites piratées) ou du hameçonnage, il est donc très courant de voir des systèmes compromis car le seul mot de passe donne la clé du château.

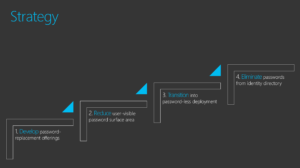

Quelle alternative sécurisée aux mots de passe ?

On peut diviser les modes d’authentification en 3 catégories :

- Ce que l’utilisateur sait (ex : mot de passe, pin…)

- Ce que l’utilisateur est (ex : biométrie…)

- Ce que l’utilisateur possède (ex : token, smartphone…)

En s’affranchissant du premier critère on améliore donc l’expérience utilisateur (plus de mot de passe compliqué à choisir/retenir) et la sécurité car l’identification ne peut plus être divulguée facilement. Ces deux points simplifient aussi la gestion, en réduisant notamment les incidents de sécurité à traiter.

Pour l’utilisateur l’authentification est très intuitive, fluide et dans certains cas quasiment transparente (reconnaissance faciale notamment).

L’avis de Pérenne’IT

L’authentification sans mot de passe s’est beaucoup développée ces dernières années et arrive aujourd’hui à un niveau de maturité permettant d’envisager son implémentation. Si on considère en plus l’explosion des attaques par hameçonnage et autres fuites de mot de passe, le sujet du « passwordless » est à considérer en priorité.

Vous souhaitez garantir la sécurité de votre système d’information ?

Noter les arguments / les points qui font mal !

Vous souhaitez plus d’informations sur nos services ?

Vous souhaitez réaliser un devis ?

Contactez-nous via le formulaire ci-contre.

Nous vous répondons sous 48h.