- Écrit par Sanae Boudchich

- , le

Les Fondements du Chiffrement et les Défis de la Sécurité dans un Monde Crypté

À l’ère du numérique en constante évolution, la cybersécurité demeure une préoccupation majeure pour les organisations cherchant à préserver l’intégrité de leurs données. Dans cette quête, trois outils essentiels émergent comme les fondements de la défense numérique : le chiffrement, l’authentification et l’autorisation. Ces piliers cruciaux, en première ligne de la protection des données, forment l’armature indispensable pour sécuriser les informations, préserver la confidentialité des échanges et renforcer la résilience face aux menaces cybernétiques.

C’est quoi le chiffrement en informatique ?

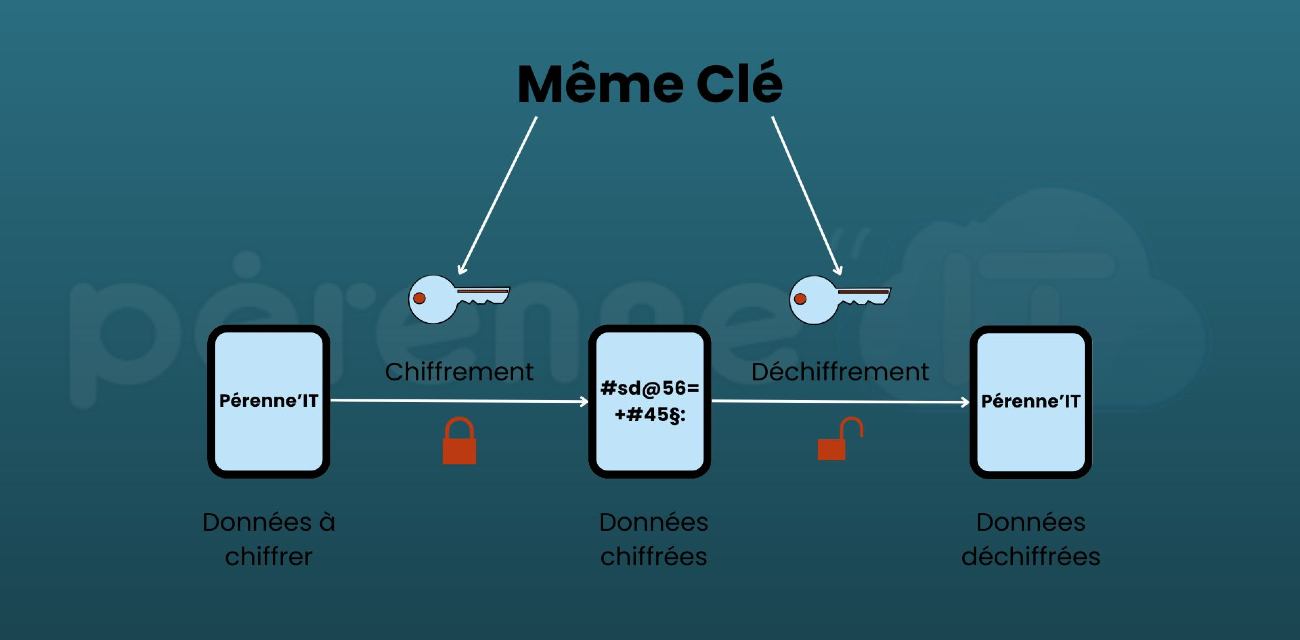

Le chiffrement, en particulier, émerge comme une première ligne de défense robuste pour garantir la sécurité des données et renforcer la cyber-résilience. Imaginez-le comme le gardien numérique de vos informations les plus sensibles. En termes simples, le chiffrement est un processus sophistiqué qui transforme vos données en un code crypté, les rendant ainsi invisibles et impénétrables pour toute personne non autorisée.

À l’heure actuelle, le chiffrement du trafic Internet est devenu une pratique omniprésente, avec Google signalant que 95 % de l’ensemble du trafic web est désormais crypté. Cette pratique étend son influence protectrice sur diverses formes de communications, englobant aussi bien les transactions bancaires en ligne que les échanges par courrier électronique et les communications VoIP.

Cependant, derrière cette façade de sécurité renforcée, il est essentiel de comprendre que le chiffrement représente bien plus qu’une simple mesure de protection. En agissant comme une barrière inébranlable, il joue un rôle crucial dans la sauvegarde des informations personnelles et des données sensibles. Cette transformation sophistiquée en un code crypté améliore significativement la sécurité des échanges entre les applications clientes et les serveurs. En d’autres termes, même si une entité malveillante parvient à accéder à vos données chiffrées, elle se heurtera à un obstacle insurmontable – la compréhension de ces données restant hors de sa portée.

Une majorité d’attaques transite par des canaux chiffrés

Le chiffrement du trafic Internet présente des vulnérabilités, telles que des failles de sécurité dans les protocoles de chiffrement. Certains algorithmes obsolètes ou mal conçus peuvent également être sujets à des vulnérabilités. Les faiblesses dans des algorithmes comme SSL et les premières versions de TLS ont été exploitées par le passé. Les certificats SSL/TLS sont également exposés à des compromissions, qu’il s’agisse d’émissions frauduleuses de certificats ou de compromissions des autorités de certification. Des attaques courantes, telles que la force brute et les attaques « Man in the Middle » (MITM), sont également à prendre en compte.

Selon le rapport « Zscaler ThreatLabz 2023 State of Encrypted Attacks », les menaces sur les canaux chiffrés ont connu une augmentation significative au cours de la dernière année. Les chercheurs signalent qu’une proportion importante (85,9 %) de l’ensemble des menaces est désormais transmise par des canaux chiffrés. Dans ce contexte, les logiciels malveillants chiffrés émergent comme une menace majeure, représentant 78,1 % des attaques observées. Parmi eux, ChromeLoader domine, suivi de près par MedusaLocker et Redline Stealer. Ces logiciels malveillants chiffrés englobent une variété de contenus web malveillants, de charges utiles de logiciels malveillants, ainsi que des programmes malveillants basés sur des macros, et autres.

Les failles des navigateurs utilisés pour la diffusion de logiciels espions

De octobre 2022 à septembre 2023, le cloud de Zscaler a neutralisé 29,8 milliards d’attaques intégrées au trafic chiffré (SSL/TLS), marquant une augmentation de 24,3 % par rapport à 2022, déjà en hausse de 20 %. L’étude met en lumière une tendance alarmante : les pirates, confrontés aux mesures de sécurité renforcées des entreprises, se tournent vers les canaux chiffrés. Les attaques via les « browser exploits » et les sites de logiciels espions ont explosé de 297,1 % et 290,5 %. L’hameçonnage via des canaux chiffrés a également augmenté de 13,7 %, alimenté par l’accessibilité accrue des kits d’hameçonnage en tant que service et de l’intelligence artificielle. Les victimes potentielles, parmi les entreprises attaquées, signalent que 85 % des attaques proviennent de canaux « de confiance », tels que des sites légitimes d’organisations respectables ou de fournisseurs tiers.

L’AVIS PÉRENNE’IT, EXPERT CYBERSÉCURITÉ

Perenne’it recommande aux PME et TPE une approche simplifiée. Au lieu d’accroître les coûts et la complexité en renforçant les stratégies traditionnelles, les entreprises devraient privilégier une architecture de zéro Trust. Cela leur permettra d’inspecter tout le trafic chiffré, bloquant ou isolant le trafic malveillant. Cette approche offre une méthode opérationnellement simple pour appliquer des politiques sur l’ensemble du trafic, préservant les performances et évitant les défis de conformité. Ainsi, l’utilisation de la micro-segmentation, les proxies, la réduction des points d’entrée et l’inspection du trafic sortant, pour assurer une sécurité robuste sans sacrifier la simplicité opérationnelle.

Vous souhaitez garantir la sécurité de votre système d’information ?

Vous souhaitez plus d’informations sur nos services ?

Vous souhaitez réaliser un devis ?

Contactez-nous via le formulaire ci-contre.

Nous vous répondons sous 48h.