PCA, PRA : qu’est ce que c’est ?

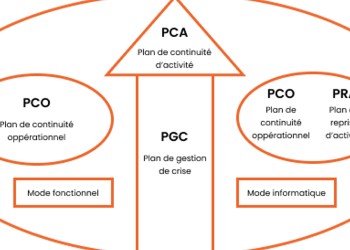

Vous avez peut-être déjà entendu parler de PCA (plan de continuité d’activité), et de PRA (plan de reprise d’activité), sans réellement savoir ce que cela signifiait. Il s’agit pourtant de plans vitaux pour votre structure, et nécessaire pour anticiper le risque cyber.