- Écrit par Franck Bouvattier

- , le

Zero Trust : nouveau concept de Cybersécurité

Depuis quelques mois une nouvelle notion est apparue en matière de cybersécurité. Notion qui a pris de l’importance avec les derniers événements et le début du confinement.

Cette nouvelle approche se nomme le « Zero Trust ». Nombreux sont ceux qui vous vantent les mérites de cette approche, mais qu’est-ce exactement?

Rappel historique

Historiquement, dans la grande majorité des entreprises les responsables sécurité ont créé des zones de confiance à partir desquelles des utilisateurs de confiance utilisant des équipements de confiance peuvent se connecter au système d’information de l’entreprise.

D’une manière générale les zones de confiance correspondent aux sites physiques des entreprises. De même, les équipements utilisés par les salariés de l’entreprise sont des équipements propriété de l’entreprise.

En conséquence, la sécurisation de l’ensemble consiste à mettre en place des remparts tout autour des réseaux d’entreprises. Ces remparts permettent de garantir que seul ceux qui se trouvent à l’intérieur aient accès au système d’information.

C’est une approche dite « périmétrique » de la sécurité puisqu’elle garantie la sécurité jusqu’au périmètre du réseau de l’entreprise. Tout ce qui se trouve à l’extérieur est considéré comme non digne de confiance.

L’évolution

Or aujourd’hui, et d’autant plus avec le confinement, les frontières qui existaient (matérialisées par les réseaux internes) sont remises en cause.

Cette évolution a déjà commencé avec l’évolution des systèmes d’information vers le « Cloud ». En effet, nombre d’entreprises mettent à disposition de leurs utilisateurs de plus en plus d’applications externalisées en mode dit SaaS. De même, les entreprises stockent de plus en plus leurs données à l’extérieur de l’entreprise.

De surcroît, depuis le début du confinement les utilisateurs ont la nécessité d’accéder au système d’information hors les mur de l’entreprise. Voire même avec des équipements qui ne sont pas la propriété de l’entreprise.

En conséquence, ces nouveaux modes de travail imposent de ne plus limiter le système d’information à une forteresse. Le système d’information et les accès utilisateurs deviennent diffus. Par ailleurs, les types d’accès sont multiples et pas obligatoirement normalisés.

Tous ces aspects de l’évolution du système d’information obligent les responsables sécurité à repenser la façon de sécuriser les actifs informationnels (applications et données) de l’entreprise.

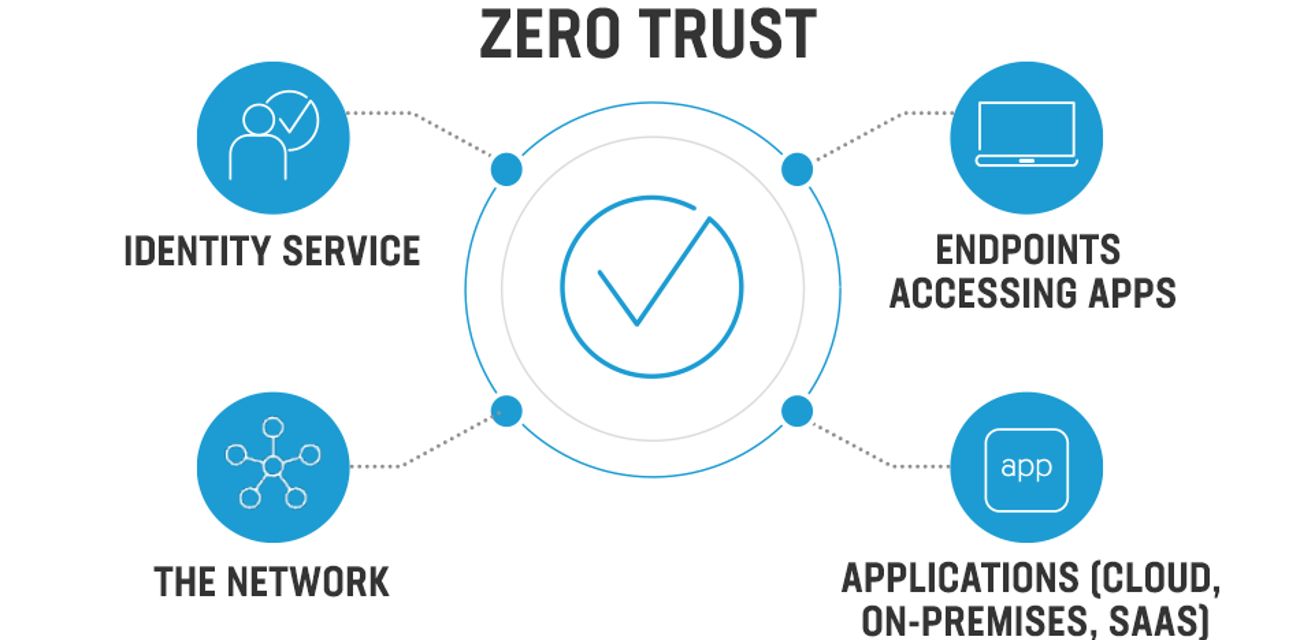

Le concept du « Zero Trust »

En conséquence, les entreprises se doivent de mettre en place :

- Un système d’information sans contraintes ni restrictions d’accès.

- Une architecture garantissant la sécurité du patrimoine informationnel.

Finalement l’enjeu de la sécurité du système d’information devient :

- L’utilisateur et le contexte à partir duquel il se connecte.

- Les besoins fonctionnels utilisateurs (Applications et données autorisées)

L’approche « Zero Trust » permet d’atteindre cet objectif.

Les principes du « Zero Trust » sont les suivants :

- Tout réseau est par défaut considéré comme hostile.

- Les menaces existent à tout moment sur le réseau interne comme sur les réseaux externes.

- Le réseau interne n’est pas un réseau de confiance absolue.

- Chaque terminal, chaque utilisateur et chaque flux réseau doivent être autorisés voire authentifiés.

- Les politiques de sécurité doivent être dynamiques et définies à partir d’autant des sources applicatives ou données utilisables.

L’évolution vers ce modèle de sécurité dans les entreprises, se fait généralement lorsqu’elles se lancent dans des projets de transformation digitale.

Mise en œuvre du « Zero Trust »

Les principes de mise en œuvre du modèle « Zero Trust » sont :

- L’authentification forte des utilisateurs.

- La validation des équipements utilisateurs.

- La validation contextuelle des demandes d’accès.

- La micro-segmentation des réseaux.

- Le respect de la règle du moindre privilège.

- La journalisation et l’inspection systématique de ce à quoi les utilisateurs accèdent.

- La détection d’anomalies et le déclenchement d’alertes en temps réel.

Avis de Pérenne’IT

Le modèle « Zero Trust » n’est pas un concept éphémère, ni un phénomène de mode.

Il s’agit de l’étape finale d’un processus à long terme qui inclut une nouvelle génération de contrôles de sécurité conçus de manière totalement différente par rapport aux modèles traditionnels d’accès basés sur le réseau.

En définitive ce nouveau modèle est étroitement lié à l’évolution des systèmes d’information des entreprises qui sont :

- plus hétérogènes depuis l’avènement des solutions Cloud.

- plus ouverts vers l’extérieur.

- plus orientés vers les besoins utilisateurs.

L’évolution des systèmes d’information et les nouveaux modes de travail des utilisateurs nous mènent à la conclusion suivante :

- Etant donné qu’il est impossible de prédire les nouvelles avancées qui auront lieu dans le futur ou la manière dont les entreprises vont les intégrer.

- Etant donné qu’il est impossible d’affirmer avec certitude d’un utilisateur, que l’appareil, l’application ou le réseau qu’il utilise soit totalement sécurisé.

La seule approche admissible en matière de sécurité consiste, par défaut, à ne jamais faire confiance et à toujours vérifier.

Le modèle « Zero Trust » nécessite un travail de mise en place et de classification, mais il représente un maillon essentiel de l’objectif de modernisation à long terme pour l’entreprise numérique.

Vous souhaitez garantir la sécurité de votre système d’information ?

Noter les arguments / les points qui font mal !

Vous souhaitez plus d’informations sur nos services ?

Vous souhaitez réaliser un devis ?

Contactez-nous via le formulaire ci-contre.

Nous vous répondons sous 48h.