Les Cyberattaques en 2023 : Un Appel Urgent à la Sécurité Informatique

Les Cyberattaques en 2023 : Un Appel Urgent à la Sécurité Informatique En octobre 2023, Dell Technologies a mené une étude révélatrice sur les cyberattaques,

Sécurisation des accès distants : Contrôlez, sécurisez et simplifiez l’accès aux ressources de votre entreprise.

Les Cyberattaques en 2023 : Un Appel Urgent à la Sécurité Informatique En octobre 2023, Dell Technologies a mené une étude révélatrice sur les cyberattaques,

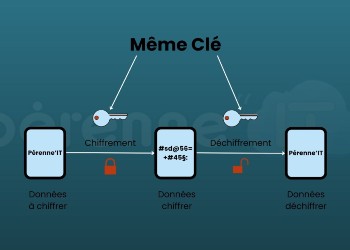

Les Fondements du Chiffrement et les Défis de la Sécurité dans un Monde Crypté À l’ère du numérique en constante évolution, la cybersécurité demeure une

Cybersécurité : à quoi s’attendre en 2024 ? Le monde de la cybersécurité évolue constamment. Les PME et les TPE vont devoir affronter un accroissement

Le burn-out des Équipes de Cybersécurité La cybersécurité en 2023 traverse une période particulièrement difficile. L’étude de l’ISACA révèle que les entreprises sont confrontées à

L’Explosion des Cyberattaques : Un Danger pour les PME en France En 2023, la menace cyber a pris une ampleur préoccupante, affectant 52% des entreprises

Nous vous en parlions la semaine dernière : le mois d’octobre marque le lancement de cette édition 2023 du cybermoi/s. l’édition de cette année sera placée sous le thème de la fraude par l’ingénierie sociale : un sujet assez large, qui touche aussi bien les professionnels que les particuliers.

S’appuyant sur son expertise sécurité, Pérenne’IT accompagne depuis 2004, en Ile-de-France et dans toute la France, les PME dans le déploiement, la sécurisation et l’infogérance de leurs systèmes informatiques.

Profitez du savoir-faire d’une équipe polyvalente et réactive, afin d’auditer votre sécurité, migrer vers Microsoft 365 ou Azure, sécuriser votre système d’information, externaliser la gestion de votre informatique ou solliciter une prestation à la carte.

Perenne'IT

derniers articles